بررسی حمله APT یا Advanced Persistent Threats و تهدید آن در بلاکچین

سرعت توسعه بلاکچین آنقدر بالا است که بهسادگی نمیتوان به آن رسید! اگرچه بهنظر قطار پیشرفت تکنولوژی هیچگاه متوقف نشده و همهچیز خوب و جذاب بهنظر میرسد اما این تمام ماجرا نیست؛ هنوز امنیت مهمترین چالش این حوزه است و نمیتوان ساده از کنار آن عبور کرد. روزانه چندین حمله سایبری پیچیده و استراتژیک علیه کاربران یا شرکتهای بزرگ صورت گرفته و کمتر درمورد آنها صحبت میشود. در این مقاله قصد داریم به یکی از این حملات یعنی حمله APT بپردازیم؛ با ما در بلاگ والکس همراه باشید.

حمله APT چیست؟

حمله APT یا Advanced Persistent Threats (تهدید دائمی پیشرفته) یک اختلال سایبری پیچیده و پایدار است که در آن یک مهاجم احراز نشده به شبکه نفوذ میکند تا دادههای حساس و مهم را به سرقت ببرد. این سطح از نفوذ نیازمند دقت بالا و طراحی مناسب است تا مهاجم بدون پشتسر گذاشتن حتی یک ردپا به سازمانی خاص رخنه کند.

اجرای این فرایند پیچیدگی و حساسیت بیشتری نسبت به نمونههای سنتی داشته و با آنها قابل مقایسه نیست. معمولا حمله APT از سوی شخص انجام نمیشود و تیمی سازماندهیشده با بودجهای چشمگیر هدفهای مهم را نشانه میگیرند. مهمترین دستاوردهای این رخنه امنیتی عبارتند از:

- جاسوسی سایبری ازجمله سرقت مالکیت معنوی یا اسرار دولتی

- جرائم الکترونیکی برای منافع مالی

- هک برای اهداف سیاسی یا اجتماعی

- تخریب اطلاعات

- تصاحب کامل سایت

- دسترسی به ارتباطات حساس یا محرمانه

تاریخچه حمله APT؛ ظهور از سرزمین اژدها

اولینبار Advanced Persistent Threats در سرزمین اژدهای سرخ، چین انجام شد. داستان به سال ۲۰۰۳ باز میگردد، در آن زمان هکرهای چینی کمپین Titan Rain را علیه دولت آمریکا اجرا کردند تا اسرار مهم و حساس را به سرقت ببرند.

مهاجمان دادههای نظامی را هدف قرار دادند و چندین حملهی APT به سیستمهای پیشرفته سازمانهای دولتی ازجمله ناسا و FBI انجام شد. تحلیلگران امنیتی، ارتش آزادیبخش خلق چین را بهعنوان متهم اصلی این حملات اعلام کردند اما این گروه هیچگاه آن را نپذیرفتند.

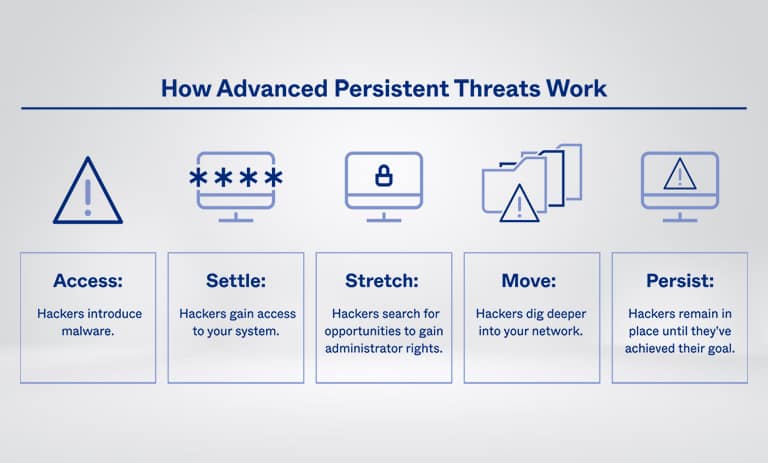

حمله APT چگونه انجام میشود؟

معمولا حملات APT از ۵ مرحلهی مختلف تشکیل شده که تیم هکری این مراحل را بهصورت پیاپی و با نهایت ظرافت اجرا میکند.

دسترسی اولیه

تیم نفوذی حملهی خود را با دسترسی به یک شبکه آغاز و به این منظور یکی از سه بستر زیر را انتخاب میکنند.

- سیستمهای مبتنی بر وب

- شبکهها

- کاربران انسانی

هکرها معمولا از طریق آپلودهای مخرب، جستوجو و سوءاستفاده از آسیبپذیریهای برنامه، شکافهای موجود در ابزارهای امنیتی و فیشینگ کارمندان به سیستم دسترسی پیدا میکنند. پس از دسترسی آنها تلاش میکنند تا هدف با نرمافزارهای مخرب آلوده شود.

نفوذ و استقرار بدافزار

پس از دسترسی، مهاجمان یک تروجان یا بدافزار را در یک نرمافزار قانونی قرار داده و تلاش میکنند تا با استفاده از آن به شبکه نفوذ کرده و کنترل آن را از راه دور بهدست بگیرند. سپس سعی میکنند تا یک ارتباط خروجی با سیستم فرماندهی و تیم خود ایجاد کنند و این اتفاق یکی از مهمترین نقاط عطف عملیات است. معمولا APTها از تکنیکهای بدافزار پیشرفته همچون رمزنگاری، مبهمسازی یا بازنویسی کد برای پنهان کردن فعالیتهای خود استفاده میکنند. این شیوه از نفوذ را میتواند تا حدودی نزدیک به حمله ۵۱ درصدی دانست که با نفوذ ممکن است بیش از ۵۰ درصد شبکه را بهدست بگیرند.

گسترش دسترسی و حرکات جانبی

مهاجمان پس از دسترسی و نفوذ اولیه، فرایند جمعآوری اطلاعات بیشتر درخصوص شبکهی هدف را آغاز میکنند. آنها معمولا از حملات brute force برای جمعآوری اطلاعات بیشتر و کسب دیگر آسیبپذیریهای شبکه استفاده میکنند تا دسترسی عمیقتر و کنترل بیشتری بر سیستمهای حساستر داشته باشند. سپس تونلهایی در سرتاسر شبکه ایجاد کرده تا قادر به انجام حرکات جانبی در سرتاسر شبکه باشند و دادهها را به مکانهای دلخواه خود منتقل کنند.

پایهگذاری حمله

پس از گسترش نفوذ در شبکه، هکرها دادهها و داراییهایی که بهدنبال آنها بودند را شناسایی کرده و به یک مکان امن در داخل شبکه منتقل میکنند. معمولا در این مکان دادهها را رمزگذاری و فشرده میکنند تا از چشم صاحبان اصلی آنها دور بمانند. این مرحله زمانبر است و در همین حین مهاجمان همچنان به سیستمهای حساستر آسیب زده و دادههای خود را به فضاهای ذخیرهسازی امن منتقل میکنند.

نفوذ یا آسیبزدن به شبکه

در نهایت مهاجمان برای انتقال دادهها به خارج از سیستم آماده میشوند و در همین حال یک حمله white noise ازجمله DDoS انجام میدهند تا تمرکز تیمهای امنیتی را مختل کنند. به این ترتیب دادهها به بهترین نحو ممکن از شبکه خارج شده و در آخر اقداماتی برای حذف شواهد انتقال انجام میشود.

درصورت شناسایی نشدن، مهاجمان در شبکه باقی میمانند تا در موقعیتهای دیگر باز هم حملاتی انجام داده یا حتی همین روند را تکرار کنند. همچنین آنها حفره امنیتی Backdoor را ایجاد کرده که تشخیص آن دشوار است. حتی درصورت دستگیری باز هم در آینده با استفاده از همین حفره به سیستم دسترسی پیدا میکنند و دادهها را به سرقت میبرند.

نشانههای حمله APT

هدف از Advanced Persistent Threats نفوذ به شبکهی هدف کاوش اطلاعات حساس است. معمولا پس از تیک خوردن هدف ماموریت، مهاجمان بدون سروصدای اضافی ناپدید شده و ردپایی از خود باقی نمیگذارند.

حتی اگر یک حمله APT از سوی ماهرترین هکرهای جهان انجام شود و آنها از ابزارهای پیچیده برای پنهان کردن فعالیت خود استفاده کنند هم چند راه برای شناسایی آن وجود دارد. توجه کنید که وجود تنها یکی از نشانههای زیر دال بر اجرای فرایند نیست.

ورودهای غیرمنتظره

حجم غیرمنتظرهی ورود به سرورهای شما مخصوصا خارج از ساعات اداری شاید نشاندهندهی یک حملهی APT در حال انجام باشد. یکی از راههای مهاجمان برای نفوذ به شبکهها استفاده از اکانتهای سرقتشدهی کارمندان رده بالای نهاد موردنظر است. با این حال مهاجمان احتمالا در یک منطقه زمانی متفاوت از شما حضور دارند و در شب کار میکنند تا احتمال توجه به فعالیت آنها کاهش یابد. بدین ترتیب ورود کارمندان به سرور در خارج از ساعات اداری را زیرنظر داشته باشید.

جعل هویت و سرقت حسابکاربری تنها در APT انجام نشده و هکرها برای اجرای سیبیل اتک نیز از آن استفاده میکند. این عملیات برای کسب حداکثر نفوذ در سیستم انجام شده اما این تمام ماجرا نیست، برای آشنایی بیشتر مقالهی حمله سیبیل را مطالعه کنید.

افزایش تعداد تروجانهای backdoor

ابزارهای امنیتی پیشرفتهی محافظت از شبکه قادر به شناسایی تعداد تروجانهای Backdoor هستند و درصورت افزایش آنها هشدار میدهند. اگر ابزارهای شما نسبت به این موضوع هشدار دادند، احتمالا تحت حمله APT قرار گرفتهاید. مهاجمان این تروجان را نصب کرده تا از دسترسی مجدد به شبکه و سیستم اطمینان داشته باشند. حتی درصورت تغییر اطلاعات اکانت باز هم به سیستم دسترسی خواهند داشت.

افزایش ایمیلهای فیشینگ

مهاجمان ایمیلهای spear-phishing را برای مدیران ردهبالای سازمان ارسال میکنند تا درصورت باز کردن ایمیل از سوی مدیر به کامپیوتر یا دادههای او دسترسی پیدا کنند. بنابراین در سیستم مدیران بهدنبال ایمیلهای فیشینگ بگردید، معمولا آنها حاوی لینکها و پیوستهای مخرب هستند.

انتقال دادهی هماهنگنشده

بخشی از تاکتیک اصلی حمله APT انتقال دادههای مهم و حساس به نقطهای امن در شبکه است. در این روش هکرها داده را کپی کرده و تنها در موقعیت مناسب منتقل میکنند. این جریان اطلاعات معمولا بهصورت سرور به سرور، سرور به کلاینت یا شبکه به شبکه رخ میدهد. جابهجایی هماهنگنشده و بدون توضیح دادهها یکی از اصلیترین نشانهها است.

چگونه از حمله APT در امان بمانیم؟

راهحلهای مختلفی برای در امان ماندن از Advanced Persistent Threats وجود دارد. موارد زیر بهترین تاکتیکهای جلوگیری هستند و بهتر است آنها را بهطور کامل اجرا کنید.

آگاهی از حملات فیشینگ

فیشینگ یکی از مرسومترین روشهای مهاجمان برای نفوذ به سیستمها است. میتوان با آموزش کارمندان درخصوص این حملات و روشهای مقابله با ایمیلهای حاوی لینکهای مخرب از فیشینگ جلوگیری کرده و سطح آگاهی کارمندان را افزایش داد.

بهروزرسانی پچهای امنیتی

حملات APT از نقاط آسیبپذیر شبکه برای نفوذ و رخنه در سیستم سوءاستفاده میکنند. با اطمینان از نصب پچ امنیتی و بهروز بودن آنها میتوان شانس قرارگیری در معرض چنین آسیبپذیریهایی را کاهش داد. همچنین شرکتها میتوانند با نصب ابزارهای امنیتی جدید از آسیب حملات سایبری در امان بمانند.

همچنین میتوان با استفاده از رمزنگاری، امنیت اطلاعات را افزایش داد تا هکرها بهسادگی قادر به استفاده از آنها نباشند. امنیت بلاکچین را نیز میتوان با روشهایی مشابه تامین کرد.

استفاده از کنترل دسترسی قدرتمند

یکی از راههای دیگری برای اجرای APT استفاده از اکانتهای بهسرقترفته وجود است. یک سیستم کنترل دسترسی قدرتمند میتواند از ورود موفقیتآمیز اکانتهای بهسرقترفته جلوگیری کند. به بیان دیگر نقاط دسترسی کلیدی شبکه باید با احراز هویت دو مرحلهای (۲FA) ایمن شوند.

کنترل دائمی

یکیدیگر از روشها که به سازمانهایی با حساسیت بالا توصیه میشود کنترل دائم و شبانهروزی سیستم است. بدین ترتیب چند نیروی انسانی در ۲۴ ساعت شبانهروز شبکه را زیرنظر داشته و هرگونه فعالیت مشکوک را گزارش میدهند تا حمله در مراحل اولیه خنثی شود.

مثالهایی از حمله APT

این اتک معمولا از سوی کاشف آن نامگذاری میشوند. با این حال بسیاری توسط بیشاز یک محقق کشف شده و چند نام مختلف دارند. برخی از مهمترین حملات به شرح زیر هستند.

خانواده بدافزار Sykipot APT

این مورد از نقصهای Adobe Reader و Acrobat برای نفوذ به سیستمها استفاده کرد. این مورد در سال ۲۰۰۶ شناسایی شد و بنا به گزارشها تا سال ۲۰۱۳ ادامه یافته است. مهاجمان از بدافزار Sykipot بهعنوان بخشی از مجموعه حملات سایبری استفاده کردند و عمدتا سازمانهای آمریکایی و بریتانیایی را مورد هدف قرار دادند. هکرها از فیشینگ استفاده کردند که سرشار از لینکها و پیوستهای مخرب بود و با این روش به سیستمها نفوذ میکردند.

عملیات GhostNet

GhostNet cyberespionage در سال ۲۰۰۹ کشف شد. این حملات از چین اجرا شده بود و ایمیلهای فیشینگ با لینکهای مخرب به سیستمهای هدف ارسال میشد. گوستنت کامپیوترهای بیش از ۱۰۰ کشور را به خطر انداخت. در این مورد تمرکز مهاجمان روی دسترسی به شبکه وزارتخانهها و سفارتخانههای دولتی بود و به هکرها قدرت میداد تا سیستمها را کنترل کنند. بدین ترتیب آنها با روشن کردن دوربینها و فعال کردن قابلیت ضبط صدا از راه دور آنها را به دستگاههای شنود تبدیل میکردند.

عملیات Stuxnet Worm

این مثال از APT شاید برای ما ایرانیان آشناتر از دیگر موارد باشد. این حمله برای شناسایی برنامه اتمی ایران ترتیب داده شده بود و در سال ۲۰۱۰ شناسایی شد. Stuxnet worm هنوز هم یکی از پیچیدهترین بدافزارهای تاریخ تکنولوژی است. به این شکل که سیستمهای کنترل نظارتی و جمعآوری داده را هدف قرار داد و با فلَشهای آلوده منتشر شد. اگرچه هیچ کشوری بهطور رسمی نقش خود در توسعه این بدافزار را گردن نگرفته اما تاییدیههای غیررسمی حاکی از همکاری ایالاتمتحده و اسرائیل هستند.

حمله APT28

حمله APT28 از سوی گروهی روسی که با نامهای Fancy Bear، Pawn Storm، Sofacy Group و Sednit شناخته میشوند انجام شد و توسط محققان Trend Micro و در سال ۲۰۱۴ شناسایی شد. هدف این نفوذ مختلسازی سیستمهای نظامی و تسلیحاتی کشورهای مقابل روسیه در جنگ سال ۲۰۱۴ بود. بدین ترتیب به سیستمهای نظامی اوکراین، گرجستان، ناتو و ایالاتمتحده حمله شد و APT28 ضرر و زیان چشمگیری به حریفان روسیه وارد کرد.

حمله APT43

APT43 در سال ۲۰۱۸ شناسایی شد و از سوی کرهشمالی برای سرقت اطلاعات مهم دیگر کشورها انجام میشود. هکرهای کرهشمالی از ارزهای دیجیتالی که پیشتر به سرقت برده بودند برای خرید زیرساخت و دستگاههای سختافزاری موردنیاز جهت اجرای جملهها استفاده میکنند.

حمله APT؛ اصلیترین تهدیدکنندهی اطلاعات محرمانه

Advanced Persistent Threats از رویکردی استراتژیک و مخفیانه برای سرقت اطلاعات یا داراییها استفاده میکند و بسیار خطرناک است. برای محافظت از سرمایه و اطلاعات خود کلیه تاکتیکها و راههای در جلوگیری از APT را اجرا کنید و در برابر نشانههای حمله آگاه باشید. پیشتر در زمان همهگیری ویروس کرونا مهاجمان قصد داشتند با استفاده از این شیوه اطلاعات محرمانهی واکسنها را به سرقت ببرند.

میتوان امیدوار بود با توسعه و رشد بلاکچین و افزایش آگاهی کاربران برای نگهداری از داراییها دست هکرها از سرمایهی مردم کوتاه میشود. شما چه تجربهای از حملات سایبری دارید؟ منتظر نظرات خواندنی شما هستیم.