حمله سیبیل چیست؟ آشنایی کامل با Sybil Attack

توضیح ساده این است که در حمله سیبیل، تعدادی حساب جعلی از کاربران ساخته میشود که این حسابها، شبکه و عملکرد آن را به دست میگیرند. این یعنی چالشی بزرگ در امنیت در بلاک چین در طی آن، شبکه اختلالات فراوانی پیدا میکند. در این مطلب به این سوال پاسخ خواهیم داد که حمله سیبیل […]

توضیح ساده این است که در حمله سیبیل، تعدادی حساب جعلی از کاربران ساخته میشود که این حسابها، شبکه و عملکرد آن را به دست میگیرند. این یعنی چالشی بزرگ در امنیت در بلاک چین در طی آن، شبکه اختلالات فراوانی پیدا میکند. در این مطلب به این سوال پاسخ خواهیم داد که حمله سیبیل چیست و درباره چالشهایی که این حمله میتواند ایجاد کند، صحبت خواهیم کرد.

آشنایی با حمله سیبیل یا Sybil Attack

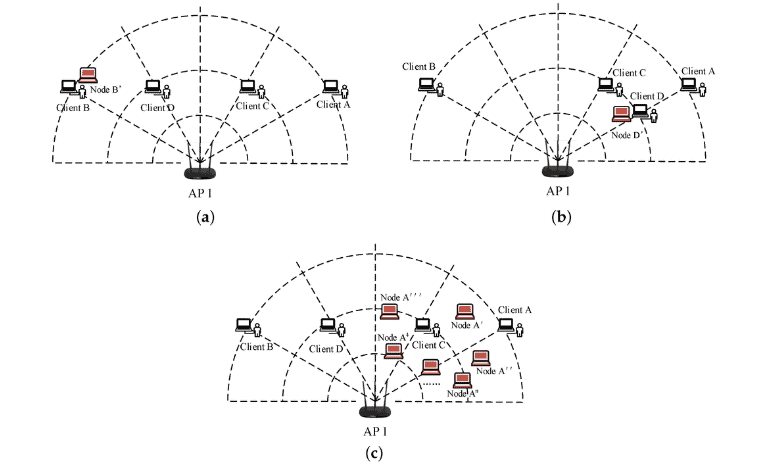

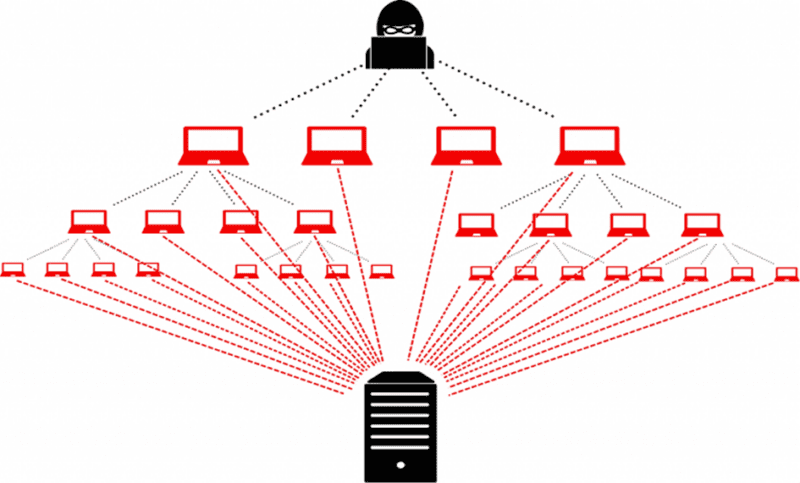

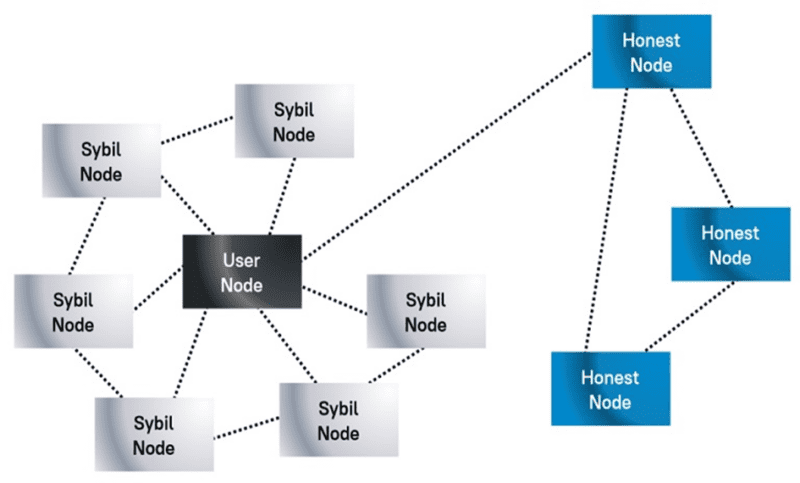

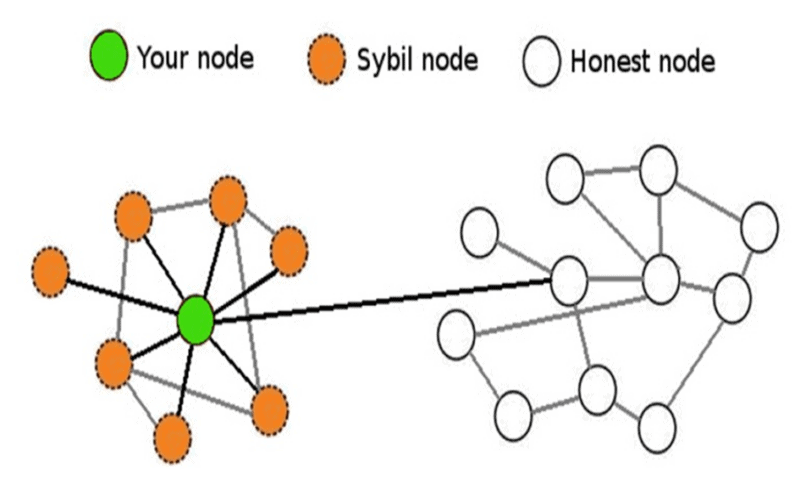

Sybil Attack چیست؟ به بیان ساده حمله سیبیل از یک نود (Node) برای اجرای هویتهای جعلی به طور همزمان در یک شبکه peer-to-peer استفاده میکند. هدف از این نوع حملات، تضعیف اقتدار در یک سیستم معتبر با به دست آوردن اکثریت نفوذ در شبکه است. هویتهای جعلی در خدمت ایجاد این نفوذ هستند.

یک حمله سیبیل موفق، توانایی انجام اقدامات غیرمجاز در سیستم را به عوامل تهدید میدهد. بهعنوانمثال، یک موجودیت واحد مانند یک کامپیوتر را به ایجاد چندین هویت از جمله حسابهای کاربری و حسابهای مبتنی بر آدرس IP قادر میسازد. همه این هویتهای جعلی، سیستمها و کاربران را فریب داده و خود را واقعی نشان میدهند.

نام این حمله، از کتابی در سال ۱۹۷۳ به نام سیبیل الهام گرفته شده است. موضوع این کتاب درباره زنی است که اختلال تجزیه هویت مبتلا دارد. اصطلاح سیبیل در زمینه حملات، ابتدا توسط Brian Zill ابداع و در مقاله John R.Douceur در زمینه تحقیقات مایکروسافت مورد بحث قرار گرفت.

چالشهایی که حمله سیبیل ایجاد میکند

هدف اصلی از حمله سیبیل به انواع بلاکچین، به دست آوردن نفوذ نامتناسب بر تصمیمات اتخاذ شده در شبکه است. حمله سیبل یکی از حملات سایبری مهم است که اگر با موفقیت انجام شود، چالشهای بسیار جدی را ایجاد خواهد کرد که رفع برخی از آنها غیرممکن یا هزینه بر است. در صورتی که مهاجمان بتوانند Sybil Attack را با موفقیت انجام دهند دو مشکل بسیار مهمی که به وجود خواهد آمد عبارتند از:

مسدود کردن کاربران از شبکه

هنگامی که یک حمله سیبیل بتواند به اندازه کافی هویت جعلی ایجاد کند، رأی دادن به نودهای واقعی برای عاملان تهدید ممکن میشود. بعد از آن، میتوانند از ارسال یا دریافت بلوکها خودداری کنند.

انجام دادن حمله ۵۱ درصدی

این حمله زمانی اتفاق میافتد که عامل تهدید بیش از نیمی (۵۱ درصد) از کل نرخ هش (Hash) یا قدرت محاسباتی شبکه را کنترل کند. این حمله ۵۱ درصدی، به یکپارچگی یک سیستم بلاکچین آسیب میزند و به طور بالقوه امکان ایجاد اختلال در شبکه را دارد. این حمله امکان تغییر ترتیب تراکنش، معکوس کردن تراکنشهای بازیگر برای فعالسازی هزینههای مضاعف و جلوگیری از تأیید تراکنشها را دارد.

حمله سیبیل به شبکه بیت کوین

در شبکه بیت کوین، برای بسیاری از تصمیمات تأثیرگذار بر عملیات، رأیگیری میشود. با رأی دادن، ماینرها و کسانی که نودهای شبکه را حفظ میکنند، تعداد موافقها و مخالفها با تصمیمات مشخص میشود. اگر مهاجمان چندین هویت را در یک شبکه به وجود آورند، امکان کنترل هر تعداد هویت را داشته و رأی میدهند.

همچنین، Sybil Attack امکان کنترل بر جریان اطلاعات در یک شبکه را نیز دارد. بهعنوانمثال، یک حمله سبیل به شبکه بیت کوین، میتواند برای به دست آوردن اطلاعات مربوط به آدرس IP یک کاربر در حال اتصال به شبکه استفاده شود. این امر، حریم خصوصی، امنیت و ناشناس بودن کاربران وب را به خطر میاندازد. تنها کار مهاجمان، به دست گرفتن کنترل نودها در شبکه، جمع آوری اطلاعات از نودها و ایجاد نودهای جعلی جدید است. به همین ترتیب، کار هویت جعلی آنها شروع میشود.

در نهایت، زمانی که مهاجم در شبکه به تسلط برسد، سانسور را اعمال کرده و کاربران را از استفاده قانونی از شبکه مسدود میکند.

حمله سیبیل به شبکه Tor

شبکه Tor بر روی یک مدل Peer-to-peer کار میکند. این شبکه به نودها اجازه میدهد تا به صورت ناشناس در اینترنت گشت و گذار کنند. با این حال، یک موجود مخرب یا جاسوس، اگر کنترل دهها، صدها و هزاران نود را به دست بگیرد، میتواند حریم خصوصی شبکه را به خطر بیندازد. هنگامی که هر دو نود ورودی و خروجی توسط مهاجمان کنترل شود، آنها میتوانند بر روی ترافیک شبکه همه افراد نظارت کنند.

پیشگیری از حمله سیبیل

با توجه به مشکلاتی که حمله سیبیل میتواند به وجود بیاورد، باید از وقوع آن جلوگیری کرد. روشهای مختلفی برای پیشگیری از این حملات وجود دارد که هر کدام از آنها به میزان قابل توجهی میتوانند احتمال رخ دادن Sybil Attack را کاهش دهند. برخی از راههای پیشگیری از Sybil Attack که نسبت به سایر روشها از درصد اطمینان بیشتری برخوردار هستند عبارتند از:

اعتبارسنجی هویت

اعتبارسنجی هویت باعث فاش شدن موجودات مخرب شده و از حملات سیبیل جلوگیری میکند. اعتبارسنجی متکی به یک مرجع مرکزی است که هویت موجودیت در شبکه را تأیید کند و جستجوهای معکوس را نیز انجام دهد. هویتها را به دو روش مستقیم و غیر مستقیم میتوان تأیید کرد.

اعتبارسنجی هویت مستقیم: نهاد محلی از یک مرجع مرکزی برای تأیید هویت موجودیتهای راه دور سؤال میکند.اعتبارسنجی هویت غیر مستقیم: موجودیت محلی به هویتهای قبلاً پذیرفته شده تکیه میکند، بهطوریکه سایرین در شبکه برای صحت یک هویت راه دور ضمانت میکنند.

تکنیکهای تأیید هویت، استفاده از شماره تلفن، تأیید کارت اعتباری و تأیید آدرس IP است. این روشها بی نقص نیستند و مهاجمان میتوانند با هزینهای مشخص، از آنها سوءاستفاده کنند. اعتبارسنجی مبتنی بر هویت، مسئولیت پذیری را به وجود میآورد ولی عدم اعتبارسنجی هویت و ناشناس بودن که برای انواع شبکههای Peer-to-peer مهم است، قربانی میکند. همچنان امکان حفظ ناشناس بودن با اجتناب از جستجوی معکوس وجود دارد این یعنی، مرجع اعتبارسنجی میتواند یک هدف برای حمله باشد.

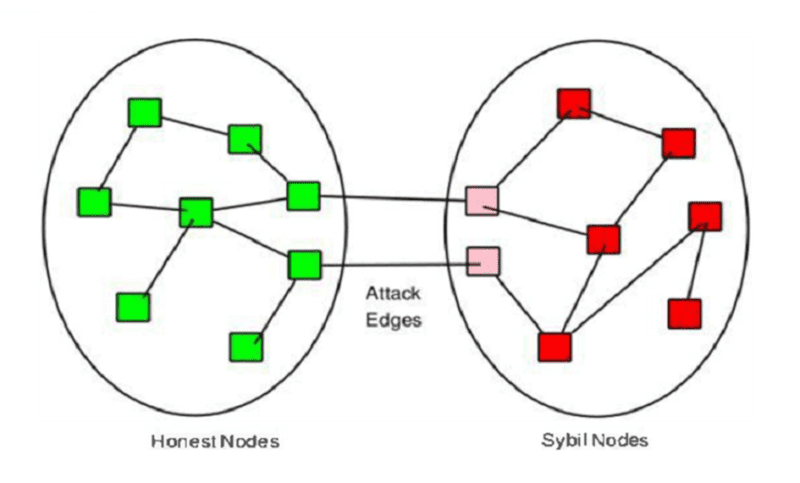

نمودارهای Social Trust یا اعتماد اجتماعی

با تجزیه و تحلیل دیتاهای اتصال در نمودارهای اجتماعی، میتوان از حملات سیبیل جلوگیری کرد. این موضوع میزان آسیب متوسط یک مهاجم خاص سیبیل را در حال ناشناس بودن، محدود میکند.

چندین تکنیک برای استفاده از نمودار اجتماعی از جمله SybilGuard، SybilLimit و Advogato Trust Metric وجود دارد. روش دیگر برای استفاده از نمودار اجتماعی برای جلوگیری از حمله سیبیل، محاسبه یک متریک مبتنی بر پراکندگی برای شناسایی Sybil clusters مشکوک در سیستمهای توزیع شده، است.

این تکنیکها نیز کامل نیستند و بر فرضیاتی تکیه میکنند که ممکن است برای همه شبکههای اجتماعی دنیای واقعی صدق نکنند. یعنی، شبکههای P2P که بر تکنیکهای نمودار اعتماد اجتماعی متکی هستند، همچنان ممکن است در برابر حملات سیبیل آسیبپذیر باشند.

هزینههای اقتصادی

هزینههای اقتصادی یک راه برای گرانتر کردن حمله سیبیل است. بهعنوانمثال، نیاز به سرمایه گذاری در منابعی مانند استیک (Stake) یا ذخیره سازی در ارز دیجیتال موجود و Proof of Work) POW) وجود دارد.

POW از هر کاربر میخواهد که تلاش محاسباتی خود را برای حل یک پازل رمزنگاری شده، اثبات کند. در ارزهای دیجیتال بدون مجوز مانند بیت کوین، ماینرها برای الحاق بلاکها به یک بلاکچین، با یکدیگر رقابت میکنند. آنها تقریباً متناسب با میزان تلاش محاسباتی که در طول زمان معینی سرمایهگذاری کردهاند، پاداش دریافت میکنند.

اعتبارسنجی شخصیت

شبکههای P2P میتوانند به تأیید هویت نیاز داشته باشند و قانون «یک نهاد برای هر فرد» را اعمال کنند. یک مرجع اعتبارسنجی، امکان استفاده از مکانیزمی را دارد که نیازی به دانستن هویت واقعی شرکت کنندگان ندارد. بهعنوانمثال، کاربران با حضور در زمان و مکان خاصی، امکان تأیید هویت خود را دارند. این نوع اثبات شخصیت، روشی امیدوار کننده برای تأیید هویت در شبکههای بلاکچین و ارزهای دیجیتال بدون مجوز است. همچنین، امنیت در بلاکچین را بالا میبرد.

دفاعهای خاص برنامه

چندین پروتکل توزیع و توسعهیافتهاند که محافظت ذاتی در برابر حمله سیبیل را دارند. این پروتکلها شامل موارد زیر هستند:

SumUp و DSybil: الگوریتمهای پیشنهادی محتوای آنلاین و رأی گیری که در برابر حمله سیبیل مقاوم هستند.

Whanau: یک الگوریتم جدول هش توزیع شده همراه با محافظت داخلی سیبیل است.Kademlia: پیاده سازی I2P این پروتکل میتواند Sybil Attack را کاهش دهد.

جلوگیری از حمله سیبیل با Imperva

یکی از روشهای جلوگیری از حمله سیبل، استفاده از سرویسهای شرکت Imperva است. Imperva از شرکتهای پیش رو در امنیت سایبری است که چندین فناوری امنیتی را برای جلوگیری از حملات سیبیل به کاربران خود ارائه میدهد و در نتیجه از سرمایه گذاریهای بلاکچین و ارزهای دیجیتال محافظت میکند. برخی از این فناوریها عبارتند از:

Web Application Firewall) WAF)

این فناوری، دسترسی کاربر به برنامههای کاربردی وب، از جمله برنامههای بلاکچین و ارزهای دیجیتال را تجزیه و تحلیل کرده و از حملات سایبری به آنها جلوگیری میکند. این برنامه از تمامی حملات به برنامههای وب محافظت میکند. رباتهای مخرب را مسدود و در اعتبارسنجی به کاربر کمک میکند.

DDoS Protection

این فناوری از سایتهای مبادله ارزهای دیجیتال و بنیادها مانند Electroneum و Bitcoin Gold محافظت میکند. این سرویس تضمینی با پشتیبانی SLA برای شناسایی و مسدود کردن حملات در کمتر از ۳ ثانیه ارائه میدهد.

Advanced Bot Protection

این سرویس از حمله سیبیل به وب سایتها، برنامههای تلفن همراه و APIها جلوگیری میکند. Account Takeover Module محافظت از ورود به سیستم را بدون تأخیر اضافی و حداقل اختلال کاربر فراهم میکند.

Imperva فراتر از حفاظت شبکه P2P، سرویس حفاظت جامعی از برنامهها، APIها و میکروسرویسها را ارائه میدهد.

Runtime Application Self-Protection) RASP)

از طریق این سرویس، حملات خیلی سریع تشخیص داده شده و از اجرای برنامه شما جلوگیری میشود. با این سرویس، حملات و تزریقات خارجی را متوقف کرده و آسیب پذیری عقب افتاده خود را کاهش دهید.

API Security

محافظت خودکار از API را تضمین کرده و نقاط پایانی API شما هنگام انتشار، محافظت میشود. همچنین، از برنامههای شما در برابر سوءاستفاده محافظت میکند.

تجزیه و تحلیل حمله

با یادگیری ماشین و تخصص دامنه در پسته امنیتی برنامه، دید کامل را تضمین میکند. در نتیجه، الگوهای نویز را آشکار، حملات برنامه را شناسایی، کمپینهای حمله را ایزوله و از حمله جلوگیری میکند.

حفاظت از سمت مشتری

برای کاهش خطر تقلب در زنجیره تأمین، جلوگیری از نقض دیتاها و حملات به سمت مشتری؛ دید و کنترل روی کد جاوا اسکریپت (Javascript) شخص ثالث را به دست آورید.

امنیت، شاه کلید حضور در دنیای دیجیتال

حوزه کریپتو و تکنولوژی بلاکچین مانند هر چیز دیگری در جهان دیجیتالی امروز، خطرات و آسیبهایی دارد که ناگزیر است. راه حل چیست؟ گفتیم که الگوریتم اجماع و دیگر ابزار فنی به شبکه کمک میکنند تا از حملات سیبیل در امان بمانند. اما فراموش نکنید حتی اگر تکنیکهای بالا انجام حمله سیبیل در شبکه را دشوار کنند، چنین حملاتی غیرممکن نیست. باید دید فردا در چنین جهان پرشتاب و شگفتانگیزی چه عوامل بازدارنده دیگری برای امنیت بلاکچین متولد میشوند. شما هم نظرات خود را با ما در میان بگذارید.

بلاکچینها از الگوریتمهای مختلفی برای کاهش حمله سیبیل استفاده میکنند. برخی از این الگوریتمها شامل: Proof of Work، Proof of Stake وDelegated Proof of Stake میشوند.

در حمله سیبیل، یک نود مخرب یا مهاجم، هویتهای جعلی زیادی را ایجاد میکند. این هویتها بر عملکرد کلی شبکه تأثیر میگذارند. نودهای سیبیل، قادر به ایجاد گزارشهای نادرست، ارسال هرزنامه به کاربران با پیامها و ایجاد نقض حریم خصوصی هستند.

حملهای است که در آن مهاجم وانمود میکند که افراد زیادی در آن واحد است. این یکی از بزرگترین مشکلات هنگام اتصال به شبکه P2P است. شبکه را دستکاری میکند و با ایجاد چندین هویت جعلی، کل شبکه را کنترل میکند.

SybilControl شامل یک پروتکل توزیع شده است که به گرهها اجازه میدهد تا به طور جمعی کار محاسباتی گرههای دیگر را تأیید کنند و مکانیسمهایی برای جلوگیری از تأثیر مخرب گرههای مخرب که کار محاسباتی را انجام نمیدهند.

اولین نفری باشید که نظر خود را به اشتراک میگذارید!

اولین نفری باشید که نظر خود را به اشتراک میگذارید!

قیمت بیت کوین BTC

قیمت بیت کوین BTC قیمت اتریوم ETH

قیمت اتریوم ETH قیمت بایننس کوین BNB

قیمت بایننس کوین BNB قیمت تتر USDT

قیمت تتر USDT قیمت نات کوین NOT

قیمت نات کوین NOT قیمت پکس گلد PAXG

قیمت پکس گلد PAXG قیمت کاردانو ADA

قیمت کاردانو ADA قیمت پولکادات DOT

قیمت پولکادات DOT قیمت ترون TRX

قیمت ترون TRX قیمت ریپل XRP

قیمت ریپل XRP قیمت سولانا SOL

قیمت سولانا SOL قیمت اوالانچ AVAX

قیمت اوالانچ AVAX قیمت آربیتروم ARB

قیمت آربیتروم ARB قیمت پپه PEPE

قیمت پپه PEPE قیمت تون کوین TON

قیمت تون کوین TON