صفر تا ۱۰۰ حمله خسوف یا همان Eclipse Attack

اکلیپس اتک در بلاکچین چیست و چه آسیب هایی می تواند به شبکه وارد کند؟ بررسی راه های پیشگیری از Eclipse Attack.

بلاکچین و دنیای ارزهای دیجیتال با شعار امنیت برای دارایی افراد و تراکنشها به جهان معرفی شدند و دقیقا به همین دلیل طرفداران بسیار زیادی پیدا کردند. با این وجود، برخلاف تلاشهای توسعهدهندگان برای تامین امنیت بلاک، همچنان افراد سودجو قصد دارند با انواع حملات به آن آسیب برسانند و از این راه به پول برسند. حمله سیبیل، حمله ۵۱ درصدی بیت کوین و جدیدترین نوع آن یعنی اکلیپس اتک (Eclipse Attack) همه از روشهایی هستند که کلاهبرداران و هکرها برای دور زدن قوانین بلاکچین استفاده میکنند. در این مقاله قصد داریم بهطور اختصاصی به بررسی حمله خسوف بپردازیم، با آسیبهای آن آشنا شویم و راههای جلوگیری از آن را معرفی کنیم.

اکلیپس اتک چیست؟

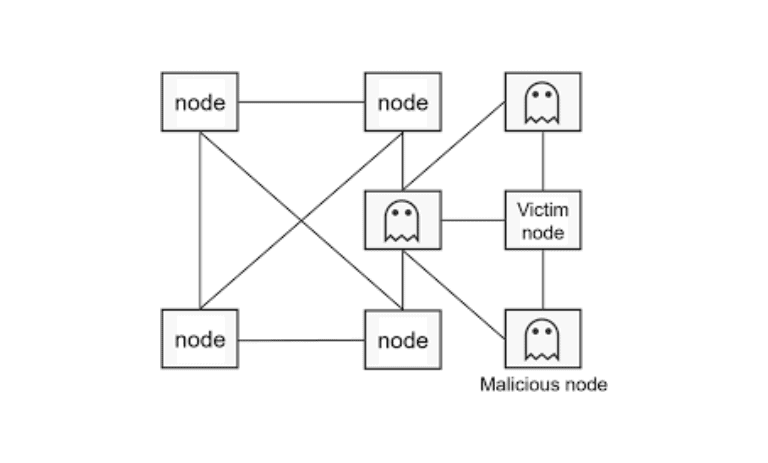

اکلیپس اتک به زبان ساده به موقعیتی گفته میشود که یک عامل خارجی خرابکار بین نود یا همان گرههای بلاکچین نفوذ میکند تا ارتباط همتا به همتا (P2P) شبکه را از بین برده و با ایجاد یک اختلال عمومی مسیر خود را برای حملات بعدی هموار کند. هنگام اجرای یک حمله eclipse، مهاجم تلاش میکند اتصالات ورودی و خروجی کاربر هدف را از گرههای همسایه قانونی خود به گرههای کنترلشده توسط مهاجم هدایت کند، در نتیجه هدف را در محیطی کاملاً جدا از فعالیت واقعی شبکه مسدود میکند.

حملات Eclipse شباهتهای زیادی با حملات سیبیل دارند، اما در نهایت با اهداف متفاوتی انجام میشوند. علاوه بر این، آنها یک کد مجزا را نشانه میگیرند در حالی که سیبیل اتک به سرتاسر شبکه آسیب میزنند و هدف آن بیاعتبار کردن پروتکل است.

Eclipse attack چگونه رخ می دهد؟

ماینرها، برای این که بتوانند بلاک جدیدی را تولید کنند به تجهیزات خاصی نیاز دارند؛ از سوی دیگر نودهایی که کار ماینینگ ارز دیجیتال را انجام نمیدهند میتوانند به راحتی و با محاسبات سریع در شبکه به فعالیت خود ادامه دهند. این روند در واقع همان چیزی است که به بیت کوین امکان غیرمتمرکز بودن را میدهد و به ترتیب هر فردی میتواند تنها با یک ابزار ساده در شبکه ثبتنام و فعالیت خود را آغاز کند. توجه داشته باشید که گرهها در یک شبکه غیرمتمرکز به دلیل محدودیتهای پهنای باند نمیتوانند به طور همزمان با همه نودهای دیگر متصل شوند و تنها میتوانند با همسایه خود ارتباط بگیرند.

طی حمله خسوف، مهاجم ابتدا مطمئن میشود که تمام اتصالات هدف تحت نظر او هستند و میتواند گرهها را کنترل کند. سپس او تلاش میکند شبکه را با IP خود پر کند و نود را مورد هدف قرار میدهد. آنها معمولاً از یک بات نت یا شبکه فانتوم برای به خطر انداختن یک گره و گیر انداختن آن استفاده میکنند.

در مرحله بعد، زمانی که نودهای مورد نظر نیاز به ریاستارت یا راهاندازی دوباره پیدا میکنند مهاجم نیز فرصت را غنیمت شمرده و همزمان با قطع اتصال نود از شبکه، اطلاعات نادرست مانند دادههای دلخواهی که توسط خود او طراحی را وارد میکند. معمولاً قربانی از این که گره قبلاً در معرض خطر قرار گرفته است آگاهی ندارد.

Eclipse Attack چه آسیب هایی به شبکه وارد می کند؟

با مورد حمله قرار گرفتن شبکه، مهاجم معمولا از منابع خود برای گمراه و بیگانه کردن ارتباط P2P استفاده میکند. در این حالت همچنین بهدلیل ضعفی که در شبکه ایجاد شده امکان حملات بیشتر نیز وجود دارد. بهطور کلی، رایجترین آسیبهای اکلیپس اتک عبارتند از:

اختلال در انرژی و تضعیف ماینر

گرهای که مورد حمله قرار میگیرد بیخبر از اتفاقی که رخ داده به فعالیت خود در شبکه ادامه میدهد. ماینرها نیز تحت قوانین پروتکل به استخراج بلاکها ادامه میدهند اما بلاکهایی که تولید میشوند به دلیل این که توسط کاربران واقعی مورد بازبینی قرار میگیرند به شبکه اضافه نمیشوند و در واقع میتوان آنها را حذف کرد. این امر باعث میشود نود قربانی قدرت پردازشی شبکه و زمان برای محاسبه بلوکهای در معرض خطر را هدر دهد و آن را گمراه کند.

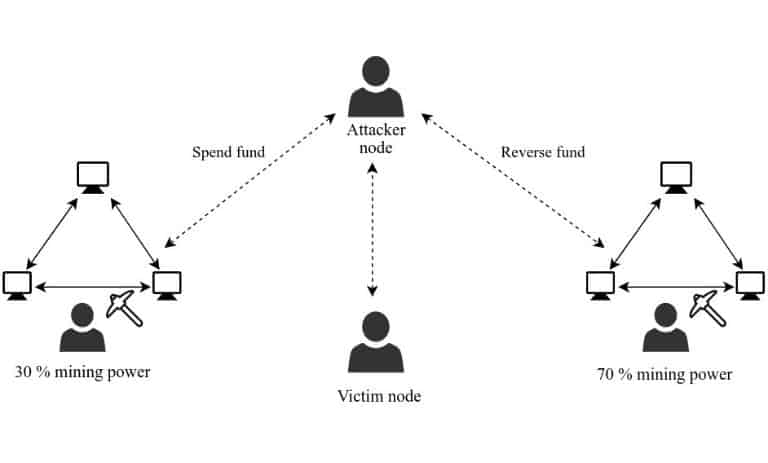

علاوه بر این، بسیاری بر این باورند که یک اکلیپس اتک بزرگ میتواند مقدمهای برای حمله ۵۱ درصد نیز باشد. در واقع، هزینه تصرف قدرت هش بیت کوین بهقدری زیاد است که حتی مهاجمان حرفهای و بزرگ نیز نمیتوانند با آن مقابله کنند. تنها در حالتی که مهاجم بتواند قدرت هش حدودا میان ۱۰ کاربر تقسیم کند، میتواند یک حمله ۵۱ درصدی را سازماندهی کند.

حملات Double-spend یا پرداخت دوگانه

زمانی که ارتباط گره یا نود قربانی با شبکه قطع میشود، مهاجم ممکن است آن را به اشتباه هدایت کند تا تراکنشی را بپذیرد که از ورودی نامعتبر یا همان ورودی تراکنش دیگری که قبلاً در شبکه قانونی تأیید شده است استفاده میکند. نود یا گرهها اگر بدون تاییدیه تراکنشها را بپذیرند، در معرض خطر پرداخت دوگانه قرار میگیرند. در این حالت، حتی اگر تراکنش در شبکه نیز حضور داشته باشد اما از آنجایی که بخشی از یک بلاک و متعلق به بلاکچین است، ارسالکننده میتواند آن را با همان مبلغ به آدرس دیگری نیز بفرستد. حتی اگر تراکنش جدید کارمزد بالاتری نیز داشته باشد، استخراجکننده دیگری آن را اجرا میکند و بدین ترتیب تراکنش اولیه بیاعتبار میشود.

انواع مختلفی از حملات دوگانه وجود دارد که از زمان ظهور فناوری بلاکچین توسط عوامل مخرب به کار گرفته شده است. مثلا، نمونهای از آنها خرج کردن دوباره با وجود تایید نام دارد. این حمله شبیه به پرداخت دوگانه است با این تفاوت که به کار بیشتری نیاز دارد. در این حمله مهاجم هم صاحب تراکنش و ماینر را مورد اکلیپس اتک قرار میدهد و بهنوعی تایید تراکنش را در شبکهایی غیر از بلاکچین اصلی که مورد تایید سایرین است، انجام میدهد.

چگونه از اکلیپس اتک جلوگیری کنیم؟

هر مهاجمی، در صورتی که به IPهای کافی دسترسی داشته باشد میتواند گرهها را مورد حمله خسوف قرار دهد. به همین دلیل، سادهترین کاری که میتوان برای جلوگیری از این اتفاق انجام داد این است که یک اپراتور بتواند گره اتصالات ورودی را محدود کند و شبکه در مورد هر گونه اتصالی که با نودهای دیگر ایجاد میشود آگاه باشد. با این حال، اگر این رویکرد توسط همه استفاده شود، میتواند پیوستن مورد جدید به شبکه بلاکچین را دشوارتر کند.

از این رو، با توجه به ماهیت عمومی و منبع باز اکثر پروژههای بلاکچین، ارزیابی زیربنای ساختاری هر شبکه برای بررسی عوامل مخرب و قسمتهای آسیبپذیر کار چندان سختی نیست. البته از آنجایی که تأیید و پیادهسازی تغییرات ساختاری در میانهی چرخه حیات شبکه بلاکچین دشوارتر است، بهترین راه برای جلوگیری از اکلیپس اتک در ارزهای دیجیتال، این است که گره را از همان ابتدا در برابر حملات eclipse مقاوم بسازیم. علاوه بر این، سایر رویکردهای رایجی که میتوان برای پیشگیری از این حمله انجام داد عبارت است از:

انتخاب گره تصادفی (Deterministic node selection)

برای پیشگیری از حمله در ساختار یک شبکه همتا به همتا میتوان ترتیبی چید که هر نود هر بار که با شبکه همگام میشود بهجای اتصال به یک مجموعه ثابت از گرهها، به مجموعهای تصادفی متصل شود. در واقع یک توسعهدهنده بلاکچین میتواند به طور قابل توجهی شانس اتصال یک نود به مورد تحت کنترل مهاجم را کاهش دهد.

انتخاب گره قطعی (Deterministic node selection)

در این رویکرد هربار که آدرسها وارد شبکه میشوند به اتصالات از پیش تعیینشدهای که شرایط امنیتی خاصی مانند اطلاعات شناسایی دارند، متصل میشوند. با ایجاد اتصالات نود با استفاده از اطلاعات شناسایی به جای دادههای غیرمرتبط مانند مهر زمانی و در دسترس بودن، شبکه بلاکچین ایمنتر خواهد بود و کمتر در معرض تأثیرات حملات قرار میگیرد. هرچند که در این روش، اگر اتصالات را فقط بتوان به گرههای خاصی که از قبل توسط سایر همتایان تایید شدهاند ایجاد کرد، ممکن است شبکه با مشکلات مقیاس پذیری مواجه شود.

افزایش اتصالات گره

افزایش تعداد اتصالات گره به گره یک شبکه میتواند احتمال اتصال یک نود به کاربر قانونی را افزایش دهد. با این حال، محدودیتهای گره و پهنای باند نیز وجود دارد؛ این یعنی دامنهای که یک شبکه میتواند تعداد اتصالات گره را بدون به خطر انداختن عملکرد افزایش دهد و کارایی این رویکرد را به عنوان یک راهحل مستقل برای حملات خسوف محدود میکند.

ایجاد محدودیت برای نود جدید

توسعهدهنده بلاکچین میتواند با گرانتر یا دشوارتر کردن ایجاد گرههای جدید در شبکه کار حمله را برای مهاجمان دشوار کند. این رویکرد اغلب شامل محدود کردن تعداد نودها در هر آدرس IP یا دستگاه است. لازم به ذکر است که این اقدام دفاعی میتواند توسط مهاجمی که یک باتنت تشکیل شده از دستگاههایی را که دارای آدرسهای IP منحصربهفرد خود هستند، دارد دور زده شود.

اکلیپس اتک؛ رایج ترین نوع حمله به بلاکچین

حملات خسوف یا Eclipse attach حملاتی هستند که در سطح شبکههای همتا به همتا و با هدف سودجویی انجام میشوند. آنها چه بهصورت مستقل و چه برای پایهریزی حملات دیگر انجام شوند، میتوانند آسیبهای جدی به شبکه وارد کنند. اگرچه این حملات تاکنون نتوانستهاند تاثیرات مهمی داشته باشند اما به این معنا نیست که مشکلی ایجاد نخواهند کرد. بدین ترتیب، بهترین کار این است که دولوپرهای بلاکچین تا جای ممکن حمله را برای مهاجمان سخت و پرهزینه کنند و با شناسایی بخشهای آسیبپذیر شبکه اقدامات لازم برای پیشگیری از حمله را انجام دهند. نظر شما در این زمینه چیست؟

اولین نفری باشید که نظر خود را به اشتراک میگذارید!

اولین نفری باشید که نظر خود را به اشتراک میگذارید!

قیمت بیت کوین BTC

قیمت بیت کوین BTC قیمت اتریوم ETH

قیمت اتریوم ETH قیمت بایننس کوین BNB

قیمت بایننس کوین BNB قیمت تتر USDT

قیمت تتر USDT قیمت نات کوین NOT

قیمت نات کوین NOT قیمت پکس گلد PAXG

قیمت پکس گلد PAXG قیمت کاردانو ADA

قیمت کاردانو ADA قیمت پولکادات DOT

قیمت پولکادات DOT قیمت ترون TRX

قیمت ترون TRX قیمت ریپل XRP

قیمت ریپل XRP قیمت سولانا SOL

قیمت سولانا SOL قیمت اوالانچ AVAX

قیمت اوالانچ AVAX قیمت آربیتروم ARB

قیمت آربیتروم ARB قیمت پپه PEPE

قیمت پپه PEPE قیمت تون کوین TON

قیمت تون کوین TON